Principales tipos de ataques hacker que existen

https://seguridad.prestigia.es/wp-content/uploads/2019/10/Ataques-hacker-ciberseguridad-prestigia-principales.jpg 775 436 Prestigia Prestigia https://seguridad.prestigia.es/wp-content/uploads/2019/10/Ataques-hacker-ciberseguridad-prestigia-principales.jpgDía a día, vemos el imparable avance de la revolución tecnológica. Todos los sectores están siendo digitalizados, desde el Internet de las Cosas a nivel doméstico, la medicina, aviación, turismo, etc. El aumento constante del uso de tecnología, ha provocado de igual modo, un incremento en la cantidad de ciberataques que pueden sufrir estos sectores, como por ejemplo comentamos en nuestro artículo de riesgos de la ciberseguridad en Pymes.

Años atrás, los principales objetivos de los hackers eran los usuarios particulares. En la actualidad, la mayoría de ataques informáticos son dirigidos a compañías, demostrando este dato las estadísticas de ataques informáticos en 2018 y últimos años, las cuales se incrementan cada vez más.

Existen numerosos tipos de ciberataques, cada uno con unos objetivos o los cuales tienen características diferentes. Dada la complejidad de sus nombres, es complicado saber de qué se tratan, puesto que la mayoría de sus nombres son en inglés y pueden dificultar técnicamente su identificación para los usuarios, conceptos como APT, DDoS, etc. Por ello, vamos a describir los principales ataques informáticos:

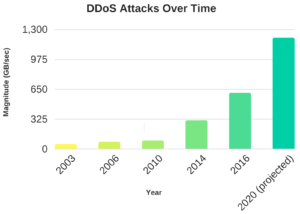

- Ataques de denegación de servicio distribuido – DDoS: Los ataques de Denegación de servicios Distribuidos (DDoS) principalmente, consisten en un intento de causar indisponibilidad en un servicio online, al saturarlo con tráfico de red de múltiples fuentes. Este tipo de ataques DDoS son uno de los ataques más usuales, utilizados para comprometer el sistema de una organización mediante su indisponibilidad del servicio. Son un tipo de ataque DoS que utiliza múltiples sistemas comprometidos (equipos infectados zombies) para apuntar a un sistema, causando su saturación. Estos sistemas hackeados, suelen estar infectados con un malware y se utilizan para colapsar servicios en la red, lo que afecta las capacidades de publicar y acceder a información importante del servicio atacado de la compañía, con la consiguiente pérdida económica.

- Ataques de Phishing: Los ataques phishing, utilizan técnicas de suplantación de identidad, los cuales son el principal vector de los ataques de infección mediante malware o robo de datos y que generalmente están compuestos ficheros adjuntos de correo electrónico infectados o un correo electrónico con enlaces hacia sitios clonados. Los correos electrónicos de phishing, generalmente, afirman de forma falsa, que son una compañía legitima o un servicio online reputado. Los correos electrónicos de phishing generalmente, son fáciles de identificar si sabe lo que está buscando, generando desconfianza. Suelen tener una gran cantidad de errores ortográficos y gramaticales, al igual que en los logotipos de compañías y tienden a solicitar información personal al usuario como por ejemplo un cambio de contraseña, cosa que no suele ser usual.

- Ataques de fuerza bruta: Los ataques de fuerza bruta son un método de intentos de prueba y error, ejecutado por software con el fin de decodificar datos cifrados como podrían ser contraseñas o acceso a sitios personales. Este ataque se ejecuta mediante intentos exhaustivos (utilizando la fuerza bruta). La fuerza bruta básicamente equivale a inyectar continuamente una contraseña hasta que es válida, mediante un diccionario de palabras, lo que permite la entrada al sitio que se está atacando si finalmente tenemos la contraseña en nuestro diccionario de palabras.

- Ataques de Amenaza Persistente Avanzada (APT): En los ataques de tipo APT, los atacantes buscan permanencia en los sistemas comprometidos de una compañía con el objetivo de sustraer información de forma continua. En muchos casos, los atacantes permanecen durante un período prolongado de tiempo con acceso a la compañía infectada. El objetivo de un ataque es mantener el acceso encubierto y continuo a una red, básicamente. Es posible que los atacantes intenten recopilar credenciales de usuario válidas y acceder a más y más información confidencial.

Desde Prestigia Seguridad, vemos este tema muy interesante y hemos decidido dedicar este artículo de hoy a un artículo sobre los distintos ataques hacker que existen, con el fin de que empresas y usuarios sepan algunos de los peligros que pueden ser víctimas en la red de redes, Internet.

Estadísticas sobre ataques hacker

Hacer una predicción exacta del futuro es muy complicado, pero observando el comportamiento de estos en los últimos años podemos estar seguros que el cibercrimen está en constante crecimiento. En el 2018 hubo diferentes tipos de ciberataques a nivel mundial que afectaron a numerosas compañías de distintos países.

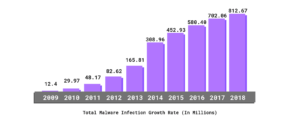

En la siguiente gráfica, podemos ver el incremento de infecciones de Malware en los últimos años.

Por último, al hilo de los ataques de Denegación de Servicio DDoS que comentábamos en la anterior sección, vemos también el incremento de este tipo de ataques:

Por último, desde Prestigia Seguridad no queremos dejar de aconsejar como lectura recomendada la entrada sobre errores comunes en la gestión de la seguridad en empresa y recomendar la contratación de profesionales para ejecutar test de seguridad que eviten poner en riesgo los datos de la compañía frente a cibercriminales.

- Etiquetas de Post:

- ataques ddos

- ataques hackers

- ciberataques

- Ciberseguridad pyme

- Publicado En:

- Ataques

También te puede gustar

Este sitio usa Akismet para reducir el spam. Aprende cómo se procesan los datos de tus comentarios.

Dejar una Respuesta