Qué es un Cross-Site Scripting y cómo afecta a tu web

https://seguridad.prestigia.es/wp-content/uploads/2020/02/cross-site-scripting-web-1.jpg 1020 683 Prestigia Prestigia https://seguridad.prestigia.es/wp-content/uploads/2020/02/cross-site-scripting-web-1.jpgLas vulnerabilidades de tipo Cross-Site Scripting o también denominadas XSS, tienen como objetivo principal la inyección de código en un sitio web cara a ejecutarlo en el explorador del usuario, no en el servidor del sitio web, es decir, sería un ataque directamente hacia el cliente utilizando la página web que visualiza. En el caso de que el usuario visualice el contenido malicioso, se ejecutaran en su explorador secuencias de comandos maliciosas, es decir, código JavaScript en su explorador que intentarán infectar su equipo. La mayoría de ataques de tipo Cross-Site Scripting es bastante ilimitada, pero mediante este tipo de ataques pueden realizar la obtención de datos personales, crear una redirección a un sitio web malicioso controlado por cibercriminales o el robo de sesiones de nuestro sitio web. En este sentido, no queríamos dejar de lado el post realizado hace unos meses sobre qué son y qué hacer ante las Brechas de Seguridad.

Evitar ser atacado por un Cross-Site Scripting como usuario

Lo principal y fundamental para evitar ser vulnerable a este tipo de ataques, es contar con soluciones de seguridad instaladas y correctamente actualizadas. Esta parte es muy importante debido a que si se ejecuta algún malware o código malicioso en tu equipo al acceder a un sitio web vulnerable, estas soluciones que contengan las últimas firmas sean capaces de bloquearlas.

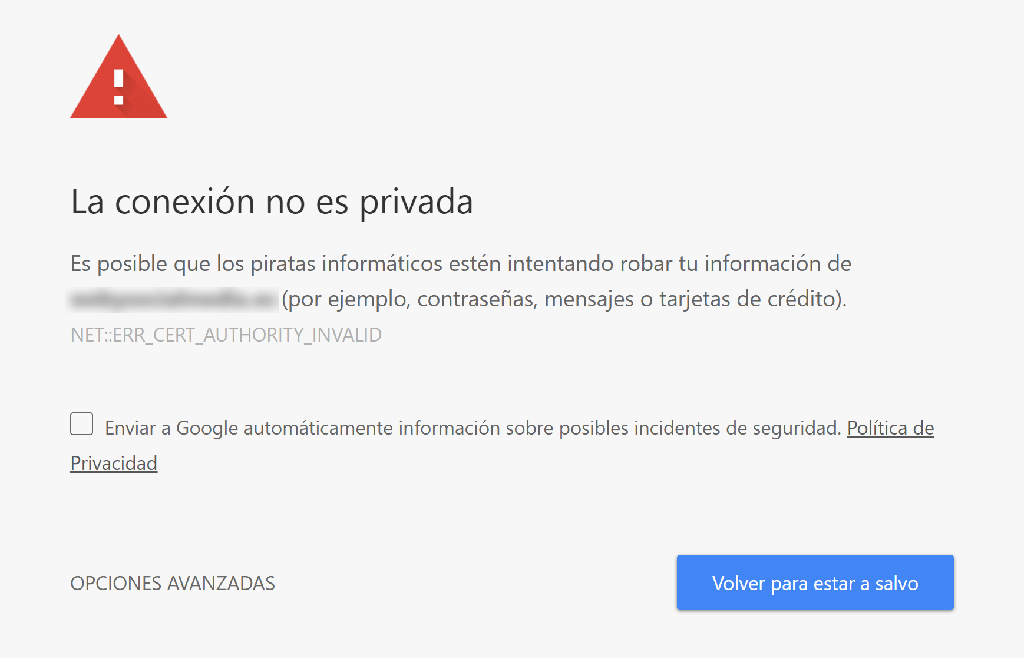

Adicionalmente, es posible que se aprovechen este tipo de ataques, como comentamos al principio para crear redirecciones a sitios que contengan algún tipo de phishing, en este caso, las protecciones de los antivirus cuentan con el bloqueo a este tipo de sitios y también el bloqueo por parte de los navegadores web.

Es primordial siempre vigilar los sitios donde ingresamos, observar la dirección URL a la que accedemos por ejemplo, ya que en este caso podremos identificar las redirecciones no controladas y aprovechadas por estos ataques, que podrían ser aprovechadas por los atacantes.

También existen complementos o extensiones para nuestros navegadores web, encargados de bloquear y mitigar la ejecución de estos scripts maliciosos. Recomendamos la extensión NoScript, la cual permite realizar configuraciones personalizadas y adicionalmente, es gratuito.

Por último, recomendamos utilizar navegadores alternativos, es decir, no tan populares, como pueden ser Opera, Comodo o Chromium. De este modo, si un usuario malicioso nos envía un ataque que intente explotar alguna deficiencia o vulnerabilidad, normalmente será para los navegadores más conocidos y al no darse las condiciones para la ejecución de la vulnerabilidad, no podrá explotarse correctamente.

Mitigar los Cross-Site Scripting en nuestra web

La detección y prevención es primordial para mitigar este tipo de ciberataques, a continuación te explicamos que hacer para detectar este tipo de ataques. Primeramente, deberíamos en todo momento tener actualizados los plugins de nuestro CMS y adicionalmente, de forma continuada, realizar pruebas de Hacking Ético y Test de Intrusión, en embargo, queremos dar las siguientes pautas para mitigar este tipo de ataques:

OWASP (Open Web Application Security Project) proporciona una librería denominada ESAPI, está creada para numerosos lenguajes de programación. Esta permite funcionalidades muy variadas, como por ejemplo validar los caracteres de entrada recibidos por el usuario o codificar de forma adecuada los caracteres especiales.

- Función htmlspecialchars(): creada para filtrar la salida de contenido mostrado en el navegador del usuario. Si utilizamos alguna codificación diferente a ISO-8859-1 o UTF-8, tenemos disponible la función htmlentities().

- Función strip_tags(): esta función también elimina código HTML y no permitirá dar formato de ningún tipo a los datos que el usuario ingrese. De igual modo, si necesitamos dar la posibilidad a los usuarios de utilizar alguna etiqueta, esta función tiene un argumento con el cual podemos especificar etiquetas en una lista blanca.

- BBCode: Última opción que proponemos, bastante popular también, seria permitir una especie de pseudocodigo que posteriormente será reemplazado por etiquetas HTML controladas.

Como puede afectar el Cross-Site Scripting a nuestro SEO

Los ataques de tipo Cross-Site Scripting pueden afectar negativamente a tu posicionamiento SEO como indicamos en su día. Es decir, un sitio web que haya sido hackeado y donde se hayan incluido backlinks donde apunten a un dominio para crear notoriedad. Los ataques de Cross-Site Scripting son conocidos por los cibercriminales por insertar enlaces donde el webmaster del sitio web infectado no conoce. Google y otros motores de búsqueda penalizan estos enlaces. Para esto, hay que prevenir de forma eficaz que mediante este tipo de ataques inserten links maliciosos en nuestra web y sean indexados, tomando las recomendaciones en el apartado anterior.

Por último, desde Prestigia Seguridad, nuestro equipo realiza auditorias de seguridad a una inmensidad de sectores empresariales, que contemplan este tipo de pruebas con el fin de mejorar la seguridad de tu sitio web.