Roles en ciberseguridad ¿Quién es quién?

https://seguridad.prestigia.es/wp-content/uploads/2020/12/roles-ciberseguridad-prestigia-seguridad.png 1020 680 Prestigia Prestigia https://seguridad.prestigia.es/wp-content/uploads/2020/12/roles-ciberseguridad-prestigia-seguridad.pngLos roles y títulos en el sector de la ciberseguridad a menudo implican responsabilidades que se superponen un poco y pueden ser amplios o especializados según el tamaño y las necesidades especiales de la empresa. Los roles típicos son analista de seguridad, ingeniero de seguridad, administrador de seguridad, arquitecto de seguridad, especialista en seguridad y consultor de seguridad, pero en un entorno empresarial puede haber muchos más, que te detallaremos en el siguiente punto.

Los cibercriminales dependen del error humano para infiltrarse en las organizaciones mediante ataques de ingeniería social, por lo que es tan importante tener vínculos entre los recursos humanos y los roles técnicos dentro de la ciberseguridad. Con demasiada frecuencia, el trabajo de garantizar que todos los empleados comprendan la importancia de las prácticas de seguridad recae en el departamento equivocado. Se necesitan roles de ciberseguridad no técnicos para mantener a las grandes organizaciones enfocadas en proteger sus datos.

Roles y responsabilidades en ciberseguridad

A menudo se asume que los roles de ciberseguridad serán extremadamente técnicos, pero no siempre es así. Cuando se trata de roles de liderazgo, los títulos se explican por sí mismos. El director de seguridad de la información (CISO) y el director de seguridad (CSO) son las personas que supervisan toda la ciberseguridad, cuando se trata de mantener a la empresa a salvo de las amenazas cibernéticas, la responsabilidad se detiene ahí.

Al igual que el CISO y el CSO, hay roles como el director de seguridad, que pueden tener diferentes nombres y áreas de enfoque según el tipo de empresa y su tamaño. Por ejemplo, un CISO puede tener un director de seguridad en la nube y un director de seguridad de la información o fraudes informáticos que les reporta. Otros roles de liderazgo enfocados a nivel técnico serían los siguientes:

- Analista de seguridad: analiza y evalúa las vulnerabilidades en la infraestructura (software, hardware, redes), investiga las herramientas de hacking disponibles y las contramedidas para remediar las vulnerabilidades detectadas y recomienda soluciones y mejores prácticas. Analiza y evalúa el daño a los datos / infraestructura como resultado de incidentes de seguridad, examina las herramientas y procesos de recuperación disponibles y recomienda soluciones. Pruebas de cumplimiento de políticas y procedimientos de seguridad. Puede ayudar en la creación, implementación y / o administración de soluciones de seguridad.

- Ingeniero de seguridad: realiza monitoreo de seguridad sobre ataques, seguridad y análisis de datos / registros, y análisis forense, para detectar incidentes de seguridad y monta la respuesta a incidentes. Investiga y utiliza nuevas tecnologías y procesos para mejorar las capacidades de seguridad e implementar mejoras.

- Arquitecto de seguridad: diseña un sistema de seguridad o los componentes principales de un sistema de seguridad, y puede encabezar un equipo de diseño de seguridad que crea un nuevo sistema de seguridad. Puede realizar auditorías SAST y DAST.

- Administrador de seguridad: instala y administra los sistemas de seguridad de toda la organización. También puede asumir algunas de las tareas de un analista de seguridad en organizaciones más pequeñas.

- Criptógrafo / Criptoanalista: utiliza el cifrado para proteger la información o para crear software de seguridad. También trabaja como investigador para desarrollar algoritmos de cifrado más sólidos. Analiza la información cifrada para descifrar el código / cifrado o para determinar el propósito de software malicioso.

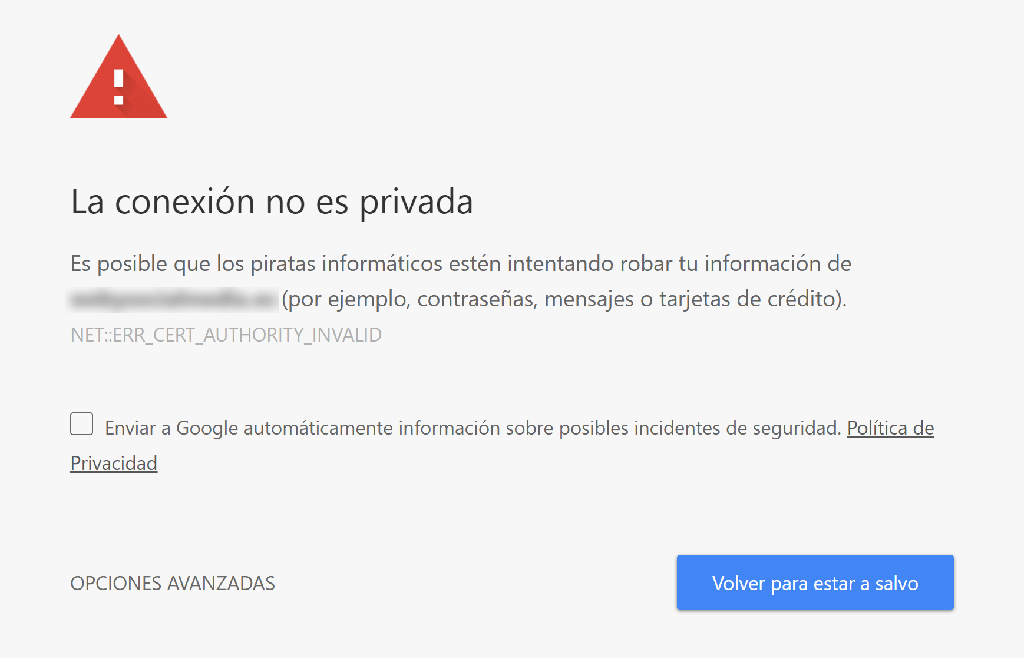

- Consultor especialista en seguridad: abarca cualquiera o todos los demás roles, encargados de proteger computadoras, redes, software, datos y sistemas de información contra virus, malware, detección de intrusiones, accesos no autorizados, ataques de denegación de servicio y una lista cada vez mayor de ataques de piratas informáticos que actúan como individuos o como parte del crimen organizado o gobiernos extranjeros.

En conclusión, los roles profesionales en ciberseguridad están interconectados por la tecnología de formas que eran inimaginables hace apenas unas décadas. Los nuevos ataques, nuevas tecnologías y los potentes dispositivos que la mayoría de nosotros tenemos en el bolsillo permiten una cultura de conveniencia y la capacidad de colaborar y ser más productivos en el entorno empresarial.

En vuestra empresa, ¿tenéis definidos los roles IT? ¿valoráis diferencial roles de gestión de roles técnicos? Desde Prestigia Seguridad, nuestros expertos tienen la capacidad de realizar auditorías de aplicaciones móviles o analizar infecciones de malware en tus dispositivos desde una perspectiva 100% técnica, no dudes en contactar con nosotros para informarte.