Seguridad y privacidad en redes sociales

https://seguridad.prestigia.es/wp-content/uploads/2020/02/Privacidad-en-redes-sociales-prestigia-seguridad-1.jpg 1020 680 Prestigia Prestigia https://seguridad.prestigia.es/wp-content/uploads/2020/02/Privacidad-en-redes-sociales-prestigia-seguridad-1.jpgUna buena configuración de tu privacidad en redes sociales es indispensable para la protección de tus datos o los de tus clientes en Internet. Tanto si eres una PYME, como si le das un uso personal a tus redes, deberías conocer cuáles son las medidas de seguridad que hay que tomar, para evitar situaciones de riesgo en las plataformas de redes sociales.

Por ejemplo, en abril del 2018 se descubrió que Facebook tuvo una fuga de datos personales que afectó a más de 87 millones de personas, donde quedaron expuestos los datos de casi 137.000 españoles.

Recomendaciones de seguridad para una buena privacidad en redes sociales

Instagram, Twitter, Facebook, LinkedIn, Tik Tok, cada una de estas redes sociales tiene su propia configuración de seguridad y privacidad. En nuestro post vamos a darte consejos de privacidad generales, para ayudarte a configurar cada una de estas plataformas.

- Accede a la sección de configuración de cada una de las redes sociales para ajustar la privacidad de tu perfil. En estos apartados, puedes decidir quién puede o no ver tu perfil, tus imágenes, tus publicaciones, tus seguidores, tu actividad o tu información dentro de la red social.

En Instagram, por ejemplo, han implementado la aprobación de mensajes recibidos por parte de personas que no te siguen, pudiendo así aceptar o rechazar el nuevo mensaje entrante.

- Proporciona sólo la información necesaria. Al introducir la información en tu perfil, deberías incluir solamente la información necesaria y útil para tus seguidores. Entre esta información debes evitar: direcciones, cuentas de correo electrónico o información sobre relaciones familiares e intereses.

- Utiliza contraseñas seguras. Hace un tiempo escribimos un post sobre qué son y qué hacer ante las brechas de seguridad, donde explicamos que estas son fallos o violaciones de seguridad en las empresas que almacenan datos personales y que conllevan la pérdida o robo de estos.

Las redes sociales almacenes grandes volúmenes de datos personales sobre todos y cada uno de los usuarios registrados en ellas. Por este mismo motivo desde Prestigia Seguridad, recomendamos el uso de contraseñas comlpejas, incluyendo letras mayusculas y minusculas, numeracion y signos, con un minimo de 12 letras y a su vez, exclusivas para cada cuenta creada en internet.

Puedes generar contraseñas seguras en Password Generator o de manera automática utilizando el gestor de contraseñas LastPass, una de nuestras extensiones para mejorar la seguridad de tu navegador favoritas.

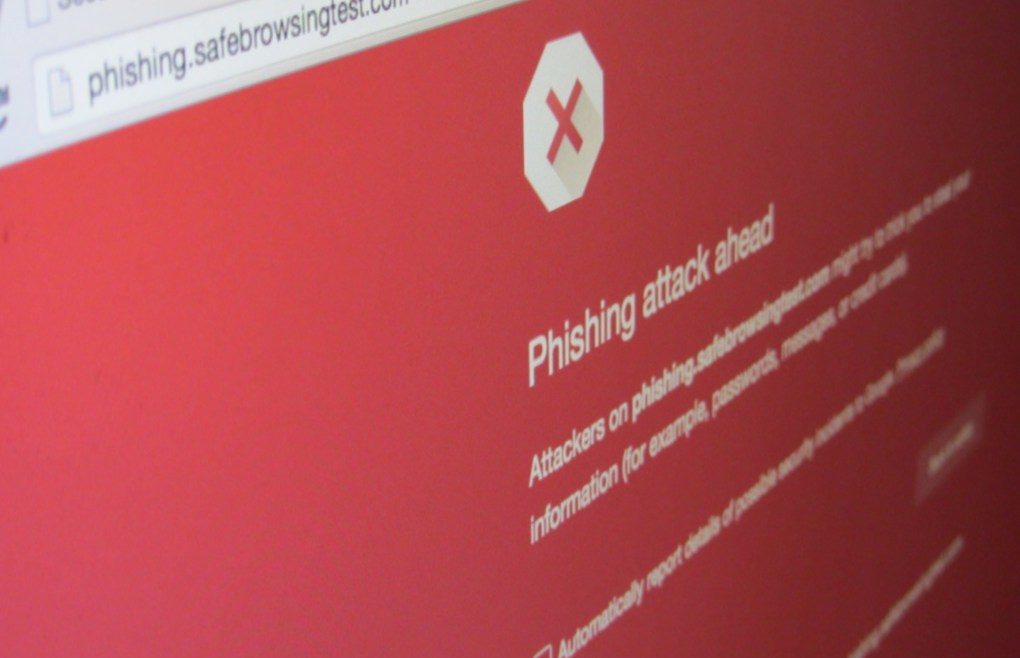

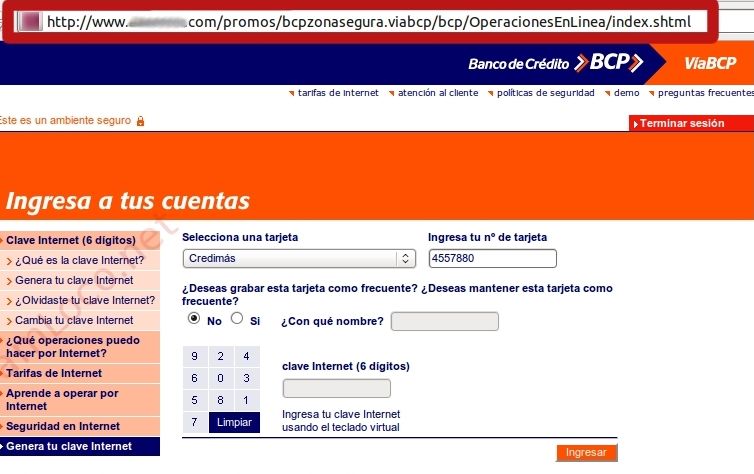

Se han detectado casos de phishing en cuentas de distintas redes sociales, en donde los ciberdelincuentes utilizan bots para penetrar dentro de las cuentas publicitarias de un usuario y, programan anuncios por valor de miles de euros apuntando a páginas webs extranjeras.

- Cierra siempre tu sesión en redes sociales. Otra de las medidas de seguridad para mantener tus datos personales y los de tus clientes fuera de peligro, es cerrar la sesión de tus redes sociales cada vez que se utilizan.

Ya intuimos que cierras la sesión cuando accedes a ellas desde un ordenador desconocido, pero si por alguna razón alguien consigue acceder a tu ordenador y consigue entrar en cualquiera de tus redes sociales, los datos personales y tu privacidad estarán expuestos.

- Controla los permisos de apps de terceros. Es muy probable que utilices aplicaciones externas a las redes sociales, y que estas te pidan permisos para utilizar la información e incluso ejecutar acciones en tu nombre.

Estas aplicaciones pueden aprovechar los permisos que les proporcionas dentro de las redes sociales, para invadir tu privacidad y utilizar tus datos personales para realizar estudios o segmentación de publicidad.

- Controla los inicios de sesión utilizando las credenciales de tus redes sociales. Si accedes a una página web utilizando las credenciales de cualquiera de tus redes sociales, si esta sufre una brecha de seguridad, tu privacidad en redes sociales se vería gravemente afectada. Lo mejor es proteger tus datos evitando las situaciones de riesgo y crear un nuevo usuario con una contraseña independiente en cada página web donde desees registrate.

- Utiliza doble factor de autenticación. La mayoría de las redes sociales permiten utilizar un doble factor de autenticación, basado en usuario/contraseña y por ejemplo un mensaje de texto a la hora de iniciar sesión, recomendamos encarecidamente habilitar esta opción de inicio de sesión en tus redes sociales.

Y tú, ¿tomas alguna medida de seguridad para proteger tu privacidad en redes sociales?, ¿has ajustado tu seguridad dentro de los apartados de configuración de cada una de las redes sociales?, ¿utilizas contraseñas seguras en tus cuentas de internet?, ¿has sido víctima de alguna de las brechas de seguridad que han sufrido las redes sociales?

Recuerda, en Prestigia Seguridad ofrecemos servicios de seguridad en Internet como: Seguridad de entornos Web, Seguridad en redes sociales, seguridad frente a ciberataques para cada cliente, proyecto o negocio, ¡contáctanos para obtener información sin compromiso!