Phishing bancario, principales ataques y cómo protegerte

https://seguridad.prestigia.es/wp-content/uploads/2019/12/Phishing-bancario-Prestigia-Seguridad.jpg 1020 690 Prestigia Prestigia https://seguridad.prestigia.es/wp-content/uploads/2019/12/Phishing-bancario-Prestigia-Seguridad.jpgEl phishing bancario está en auge. Este conocido ciberataque busca a estafar a los usuarios mediante mensajes de correo electrónico, redes sociales o SMS y así hacerse con sus datos de acceso a su cuenta de banca online.

Hace unos meses en nuestro blog, escribimos un artículo sobre phishing en redes sociales y cómo evitarlo, donde contábamos como España es el tercer país con más víctimas de phishing en todo el mundo.

El hecho de que el sector bancario sea uno de los más vulnerables a sufrir un ciberataque, se debe a la gran cantidad de dinero e información sensible que maneja.

A los ciberdelincuentes les interesa cualquiera de los datos bancarios que les permita hacerse con dinero de forma rápida y fácil: número de cuenta bancaria, DNI del titular de la cuenta, número de tarjeta, códigos de acceso a la banca online, etc. Para ello utilizan el envío de falsa publicidad copiando la identidad de la entidad bancaria de la víctima.

Principales ataques de phishing bancario este 2019

Como acabamos de comentar los ciberdelincuentes, utilizan la imagen corporativa de la entidad bancaria para estafar a sus víctimas. Envían mensajes por SMS o correo electrónico, con un enlace vinculado a una página web falsa, simulando el aspecto original, donde al registrarse como usuario o bien añadir información personal en algún formulario, los atacantes se hacen con los datos del usuario.

Ginp (troyano)

Hace tan solo unas semanas, conocíamos la aparición de un troyano llamado Ginp, un peligroso malware que suplanta la identidad de las entidades bancarias en sus propias aplicaciones móvil en el sistema operativo Android. Este troyano, que se activa cuando la víctima inicia la aplicación móvil de su entidad bancaria, suplanta la pantalla de inicio de la app de banca online para poder hacerse con los datos de acceso de cada usuario.

La gran diferencia entre la app real y este troyano creado para realizar ataques de phishing bancario, es que el malware te va a pedir a parte de los datos de acceso, los datos de tu tarjeta de crédito (número, nombre, fecha de caducidad y cvv).

Las entidades bancarias afectadas fueron: CaixaBank, Bankia, EVO Bank, Bankinter, BBVA, Santander y Kutxabank.

300.000 euros mediante phishing bancario

A finales de octubre se desmantelaba en Valencia una red de ciberdelincuentes que robaron más de 300.000 euros mediante ataques de phishing bancarios. Los atacantes utilizaban el envío masivo de mensajes de correo electrónico como principal vía de ataque.

En el correo electrónico las víctimas, encontraban un enlace fraudulento a una página web idéntica a la de su entidad bancaria, donde introducían sus datos de acceso y los datos de su tarjeta de crédito. Una vez la víctima proporcionaba sus datos bancarios, los delincuentes vinculaban los datos a monederos virtuales usados posteriormente en sus dispositivos móviles.

¿Cómo protegerse de un ataque phishing bancario?

Para protegerse de un ataque phishing bancario, se deben seguir unos pasos simples pero imprescindibles para mantener la seguridad nuestra cuenta bancaria:

- Activar un filtro antiphishing. En nuestro post: Qué es un filtro antiphishing y cómo puede ayudarnos, explicamos cómo activar un filtro antiphishing en función del navegador que utilicemos.

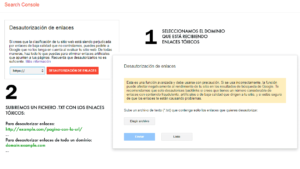

- Averiguar si hay algún fraude antes de proporcionar cualquier información sensible. Antes de proporcionar información sensible en una página web a la que se ha accedido mediante un enlace dentro de un mensaje de correo electrónico o SMS, revisar especialmente la dirección del remitente, la URL y la imagen gráfica del enlace.

- Evitar acceder a las webs de las entidades bancarias mediante enlaces externos. Otro paso muy importante para evitar el phishing bancario, es evitar el acceso a páginas web de las entidades bancarias mediante enlaces recibidos por correo electrónico o SMS. Si debemos hacer cualquier gestión vía banca online, es mejor entrar directamente la URL oficial a nuestro navegador web, así evitaremos los enlaces fraudulentos.

- Comprueba si la página web a la que estás accediendo dispone de certificado SSL. La mayoría de las páginas web utilizadas para hacer ataques de phishing bancario, no tienen instalado el certificado SSL que acredita la página como una página segura.

- Contactar con las autoridades y la entidad bancaria. Si crees que puedes haber detectado una estafa o que has sido víctima de un ataque de phishing, no dudes en contactar con la policía y a tu entidad bancaria.

Y tú, ¿conocías los ataques de phishing bancario?, ¿has sido víctima de algún ciberataque a través de una app móvil?, ¿utilizas algún filtro antiphishing?

Esperamos que pongáis en práctica los consejos que os hemos dado y os sean útiles para mejorar vuestra seguridad en Internet. Y si buscas soluciones profesionales que garanticen tu seguridad digital o la de tu negocio, aquí estamos para ayudarte.