Como defendernos de los ataques APT – Advanced Persistent Threat

https://seguridad.prestigia.es/wp-content/uploads/2020/03/defendernos-ataques-apt.jpg 1020 680 Prestigia Prestigia https://seguridad.prestigia.es/wp-content/uploads/2020/03/defendernos-ataques-apt.jpgCon tantas amenazas de ciberseguridad a las que debe prestar atención, puede ser difícil mantenerse al día con todos los acrónimos, métodos y técnicas de protección. Con esto en mente, hemos creado esta guía rápida para un tipo de ataque común y en auge, conocido en el ámbito de la ciberseguridad como Amenazas Persistentes Avanzadas (usualmente conocida como Advanced Persistent Threat o APT en inglés).

El elevado y creciente número de ciberataques de este tipo, relacionados con ataques de tipo APT, requieren para su protección, medidas adicionales.

Que es un ataque APT

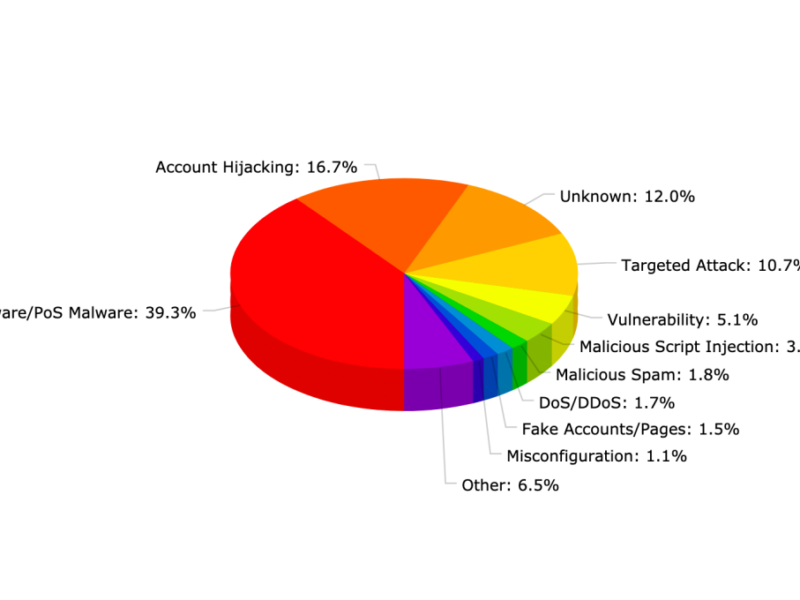

Una amenaza persistente avanzada (APT) es un método de ataque realizado por cibercriminales en el que se intenta obtener acceso no autorizado a datos o sistemas durante un período prolongado de tiempo. El objetivo de los ataques de tipo APT es permanecer sin ser detectado el mayor tiempo posible mientras se infiltra / extrae la mayor cantidad de datos confidenciales posible. El motivo detrás de un APT podría ser, desde ganancias financieras hasta incluso maniobras políticas (ciberataques) patrocinadas por Estados. Debido al alto grado de encubrimiento requerido para llevar a cabo un ataque APT exitoso, tales amenazas suelen ser muy específicas, meticulosamente planificadas de antemano y utilizando técnicas sofisticadas.

Cómo averiguar si recibes un ataque APT

Los ataques APT generalmente comienzan con cualquiera de los métodos a continuación para obtener un punto de apoyo inicial en el entorno objetivo:

- Spear Phishing: el objetivo del Spear Phishing es robar credenciales de un individuo específico que ha sido investigado y planificado. La suplantación de identidad (Spear Phishing) puede realizarse a través de Malware, keyloggers o correos electrónicos falsificados.

- Ingeniería social: la ingeniería social es el proceso de obtener credenciales a través de la coerción y la convicción. Con este método, no hay necesidad de robar o adivinar las credenciales, pueden obtenerse aprovechando, por ejemplo, la manipulación de los empleados.

- Rootkits: los rootkits pueden ser difíciles de detectar, estos pueden obtener acceso a los sistemas deseados y extenderse por toda la red, todo mientras cubren sus pistas con bastante éxito.

Como defendernos de ataques APT

La mejor manera de defenderse de los ataques APT es a través de una vigilancia constante y una estrategia integral de seguridad. Hay varios pasos principales que puede tomar para ayudar a defenderse contra estos ataques:

- Mantenga actualizados los sistemas y las aplicaciones: Los APT aprovechan las vulnerabilidades de dispositivos y sistemas. Se recomienda instalar regularmente parches de seguridad y el uso de antivirus para garantizar que estos ataques aprovechen las vulnerabilidades críticas.

- Control de acceso a los datos: determine cuáles de sus usuarios tienen acceso a datos confidenciales y asegúrese de que estas personas conozcan el riesgo de las APT y como identificarlos, mediante formación de concienciación.

- Monitorización: Es necesario monitorizar cualquier tipo de comportamiento anómalo y tomar las medidas apropiadas en el menor tiempo posible.

- Análisis de registros: los registros pueden mostrar con precisión las diversas actividades, eventos y tareas que ocurrieron en dispositivos, sistemas y aplicaciones. Para ayudar a los equipos de TI a clasificar la información, las herramientas avanzadas de análisis de registros cuentan con algoritmos que pueden buscar patrones en todos los componentes de la infraestructura de TI.

- Proteja su entorno: todos los estados de su red y entorno deben optimizarse para garantizar la seguridad de sus datos. Implemente sistemas de seguridad, por ejemplo, Firewalls, de los cuales ya hablamos en artículos anteriores.

Por último, las organizaciones deben darse cuenta de que la seguridad es una inversión crítica cuando operan en el entorno actual. Los APT pueden causar daños irreparables a las empresas. Caer víctima de un ataque puede causar tiempo de inactividad, disrupción del negocio y la perdida de la confianza de clientes y reputación. Desde Prestigia Seguridad, ofrecemos servicios de ciberseguridad, prevención y reacción frente a ciberataques, no dudes en consultarnos para los servicios que puedan proteger a tu compañía de un ciberataque.

- Publicado En:

- Ataques

- Seguridad en internet

También te puede gustar

Este sitio usa Akismet para reducir el spam. Aprende cómo se procesan los datos de tus comentarios.

Dejar una Respuesta