Cuáles son los sectores más vulnerables a sufrir ciberataques

https://seguridad.prestigia.es/wp-content/uploads/2019/07/Sectores-mas-vulnerables-a-ciberataques.jpg 1020 690 Prestigia Prestigia https://seguridad.prestigia.es/wp-content/uploads/2019/07/Sectores-mas-vulnerables-a-ciberataques.jpgLa protección de datos masivamente en determinados sectores, los hace más vulnerables a sufrir ciberataques. En la mayoría de ocasiones, los ciberdelincuentes intentarán obtener datos sensibles e información confidencial como contraseñas o números de tarjetas de crédito.

La pérdida de datos personales, por ejemplo, a causa de una brecha de seguridad, supone una pérdida financiera y de credibilidad y reputación para la empresa. En el reportaje Impida que una brecha de seguridad acabe con su pyme, en el que participó nuestro CTO José María Muntané, vimos que el 40% de pymes que ha sufrido un ciberataque, ha tenido que interrumpir su actividad a raíz del incidente.

Los 3 sectores más vulnerables a sufrir ciberataques

Sector bancario

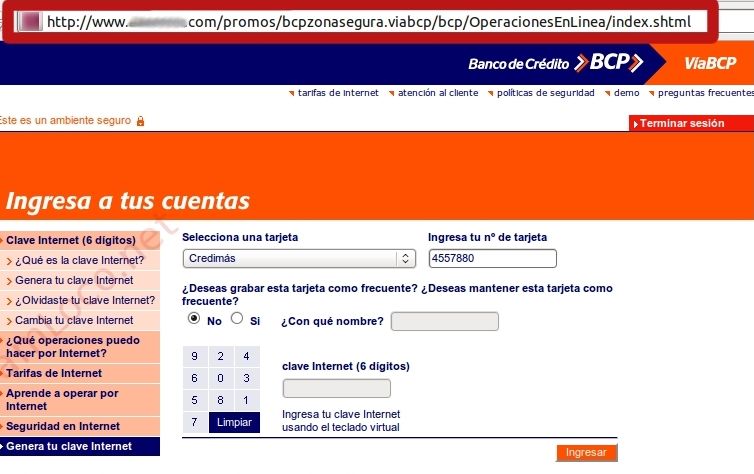

La competitividad con empresas tecnológicas como Google, Apple, Microsoft o Facebook, hace que la transformación digital en el sector financiero, esté avanzando a pasos de gigante. La mayoría de entidades bancarias, utilizan la nube como servidor de los datos personales de sus clientes, y eso, las transforma en empresas más vulnerables. La gran cantidad de datos sensibles que mueve el sector, lo convierte en uno de los principales objetivos de los ciberdelincuentes.

Las investigaciones del Grupo NCC, revelaron que las vulnerabilidades de seguridad en el sector bancario, han aumentado en más del 400% desde 2013. Entre los ataques más utilizados encontramos el DDoS, utilizado para saturar los sistemas y acompañado de un posterior ataque de phishing hacia los usuarios de la entidad bancaria.

La banca en línea de Reino Unido HSBC, reveló que sus servicios en línea habían sido blanco de cibercriminales, utilizando un ataque DDoS, aunque afirmó que se había defendido con éxito.

Sector sanitario

El sector sanitario también está en pleno proceso de transformación digital. Hoy en día, ya es algo normal recibir los resultados de nuestras pruebas médicas directamente a nuestro teléfono móvil, e incluso podemos realizar consultas o solicitar atención médica vía smartphone. El sector sanitario en Estados Unidos sufre de media 32.000 ciberataques diarios, según fortinet.

Este es uno de los sectores más vulnerables por el hecho de mover millones de datos muy sensibles y críticos, de todos y cada uno de nosotros. Hay que tener en cuenta también, que la mayoría del software que utilizan, no está actualizado acorde con los ciberataques que pueden sufrir hoy en día, dado que la seguridad no se tomó como parte del proceso del desarrollo en la mayoría de las ocasiones.

A los ciberdelincuentes les sería muy fácil realizar un ataque de Ransomware, pidiendo un rescate para eliminar la restricción de la plataforma sanitaria. Incluso, con la cantidad de datos que podrían recopilar, podrían realizar un ataque phishing a los pacientes, incluyendo sus datos personales, para darle veracidad.

Por otra parte, los dispositivos médicos conectados a internet, son extremadamente vulnerables a sufrir ciberataques, debido a la información personal que transmiten.

Sector jurídico

Los despachos de abogados son un gran atractivo para los ciberdelincuentes. La gran cantidad de datos sensibles que almacenan, entre ellos números de cuenta bancaria, se intentan sustraer mediante ataques de phishing por correo electrónico.

Según Law, en Inglaterra el 73% de bufetes de abogados sufrió un ciberataque durante el 2016, aumentando un 60% respecto al 2015.

El ciberataque más utilizado por los delincuentes dentro del sector jurídico, es el ataque Ransomware, exigiendo así al bufete de abogados, un rescate para la recuperación de los datos personales de los clientes. En españa, según INCIBE, durante el año 2017, al menos 70 bufetes de abogados fueron víctimas de un ataque de este tipo.

El despacho de abogados Araoz & Rueda sufrió un ciberataque en 2017 y, comunicó a sus clientes, que si en los próximos días recibían un correo electrónico sospechoso, ignoraran cualquier hipervínculo y se pusieran en contacto con ellos.

Que tu empresa no esté incluida en ninguno de los sectores de los que hemos hablado, no significa que no sea vulnerable a sufrir ciberataques. En nuestro blog, puedes encontrar una guía con 10 consejos para mejorar la ciberseguridad de tu pyme.

Recuerda, en Prestigia Seguridad ofrecemos servicios de ciberseguridad para cada cliente, proyecto o negocio, ¡contáctanos para obtener información sin compromiso! 🙂