Servidores Linux, las mejores distribuciones según las necesidades

https://seguridad.prestigia.es/wp-content/uploads/2019/12/Servidores-Linux.jpg 690 335 Prestigia Prestigia https://seguridad.prestigia.es/wp-content/uploads/2019/12/Servidores-Linux.jpgHace unos meses, hablábamos de los mejores antivirus para servidores, sin embargo, en este caso nos queremos focalizar en distribuciones de Linux, orientadas a servidores, las cuales se caracterizan por su fortaleza y seguridad.

El sistema operativo GNU/Linux, en los últimos años, es conocido a nivel mundial por tratarse del más destacado software por ser libre y gratuito, ha conseguido posicionarse como uno de los más utilizados por usuarios que quieren dejar de utilizar Microsoft Windows, siento este el sistema operativo destacado hace años en el mundo de la informática.

Si no conoces las siglas GNU/Linux, este post te va a resultar muy interesante, ya que vamos a hablar de un sistema operativo el cual está basado en Unix, y que fijo que la característica que destaca con este sistema operativo, es que hablamos de un sistema operativo gratuito y libre, el cual es distribuido bajo licencia GPL, la Licencia Pública General de GNU.

Distribuciones más populares para usuarios

A nivel de usuario, queremos destacar las siguientes distribuciones de Linux: Debian, Kubuntu, Ubuntu, Manjaro, Fedora, Mandriva y bastantes más, que el usuario puede modificar, de acuerdo a sus necesidades. Esto ha dado pie a la creación de otras distribuciones basadas en las citadas anteriormente, podemos destacar Kubuntu que nació en base a Ubuntu, por ejemplo.

Si hablamos de las aplicaciones que podemos instalar en nuestra distribución Linux, hay una variedad inmensa de software desarrollado bajo la licencia de software libre, que ofrece al usuario final una alternativa frente a los usuarios quieren dejar de utilizar software de pago.

Su uso para usuarios y servidores

Si enfocamos las distribuciones de Linux aplicadas a la Auditoria de Seguridad, destacaríamos las siguientes:

- Parrot Security OS: Parrot Security OS es lanzado en 2013 y creado por FrozenBox. Esta distribución de Linux, creada específicamente para auditoria de seguridad y orientada a la privacidad del sistema operativo y del usuario final. Parrot Security OS está minuciosamente diseñada para realizar pruebas de ataques simulados autorizados a sistemas, lo cual, ayuda a evaluar las deficiencias y vulnerabilidades de los sistemas, con el fin de conocer su fortaleza.

- Kali Linux: la distribución Kali Linux viene derivada de Debían, preinstalada y que se ha creado específicamente para los forenses expertos y en pruebas de hacking ético. Kali Linux viene con una serie de herramientas: Aircrack-ng, Ettercap, Foremost, Wireshark, Kismet, Maltigo y bastantes más que pueden ayudar de varias formas, como la auditoria de una red, análisis forense o el estudio de vulnerabilidades una dirección IP de nuestros sistemas.

Si enfocamos las distribuciones Linux aplicadas a servidores seguros como Firewalls, IDS, IPS, etc, destacaríamos:

- pfSense: pfSense está basado en FreeBSD y ha sido específicamente diseñado para funcionar como enrutador y firewall. Las actualizaciones se lanzan trimestralmente y es considerada una de las distribuciones de Linux orientada a servidores seguros más utilizada.

- IPFire: Una distribución que ocupa poco, entre 170 MB y 230 MB, IPFire tiene una wiki repleta de documentación para aprender a instalar, configurar y modificar las características de este firewall basado en Linux.

Si por último, queremos enfocarla a modo servidor de servicios como Web, Correo, Samba, Impresión, etc, tendríamos las siguientes:

- CentOS: CentOS es compatible con RHEL (RedHat), y este es un punto positivo dado el bagaje con el que cuenta esta distribución. Al igual que RHEL, los repositorios de software de CentOS, han sido probados y comprobados lo suficientemente para considerarlo seguro y estable para un sistema de producción.

- Ubuntu Server: Ubuntu Server es una distribución de Linux, la cual ofrece por defecto una línea de comandos como interfaz principal, mediante la cual podremos instalar aplicaciones enfocadas a la administración y desarrollo de una organización, como MySQL, Apache, Python, entre muchos otros.

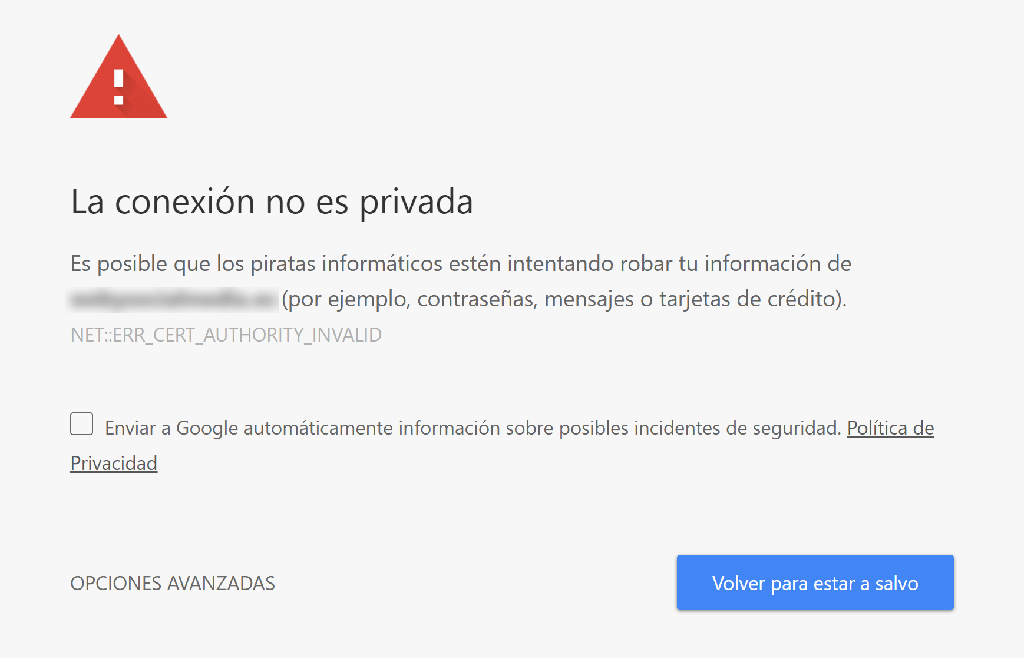

En este hilo, no queremos dejar de lado el post publicado hace unos meses, consecuencias negativas de no implementar un certificado SSL, el cual te vendrá genial para implementarlo en tu Servidor Linux.

Seguridad y Fortalezas de usar Linux en Servidores

Si hablamos de aplicaciones las cuales se pueden utilizar sobre GNU/Linux, la mayoría son libres, por ello, el usuario puede controlar absolutamente su funcionamiento y decidir por ejemplo, cuáles quiere instalar y cuáles no bajo las necesidades que requiera. El software que ofrece para la variopinta variedad de distribuciones, cuentan con un sistema de instalación fácil, sencillo y totalmente seguro, ya que no cuentan con amenazas de virus dada la revisión realizada de código abierto por la comunidad.

A nivel de estabilidad, esta es una de sus prioridades, por tanto, se realizan actualizaciones fáciles de implementar y que permiten a los usuarios trabajar de forma segura y confiada. De este modo pueden olvidarse de acciones como formatear o reiniciar el servidor, acciones bastante comunes en Windows.

La comunidad GNU/Linux posee una de los mayores grupos de expertos que trabajan de forma constante para ayudar a evacuar las dudas de los usuarios y revisando las aplicaciones constantemente, esta comunidad tiene la grandeza de que, con sólo hacer una consulta, siempre habrá gente dispuesta a responder a dicha inquietud.

Por último, desde Prestigia Seguridad, ofrecemos servicios de ciberseguridad, prevención y reacción frente a ciberataques. ¡No dudes en contactarnos para los servicios que puedan proteger a tu compañía de un ciberataque!