Estadísticas de sitios web hackeados por sectores

https://seguridad.prestigia.es/wp-content/uploads/2021/12/estadisticas-sectores-prestigia-seguridad.png 1020 680 Prestigia Prestigia https://seguridad.prestigia.es/wp-content/uploads/2021/12/estadisticas-sectores-prestigia-seguridad.pngLos ciberataques han sido calificados como el quinto mayor riesgo calificado en 2021 y se han convertido en la nueva pesadilla en los sectores público y privado. Este riesgo continuará creciendo en 2022, ya que se espera que los ciberataques se dupliquen para 2025.

Si eres es uno de los muchos que tienen una pyme en crecimiento, sabes que el panorama cambia constantemente y que 2020 y 2021 trajo muchos cambios. La pandemia afectó a todo tipo de empresas, grandes y pequeñas. En todo caso, la pandemia amplificó los ciberataques debido a la incertidumbre en torno al trabajo en remoto y cómo proteger tu organización.

Los ciberataques costaran a las empresas de todo el mundo aproximadamente 10,5 billones anuales para 2025, frente a los 3 billones en 2015. Con una tasa de crecimiento del 15 por ciento año tras año.

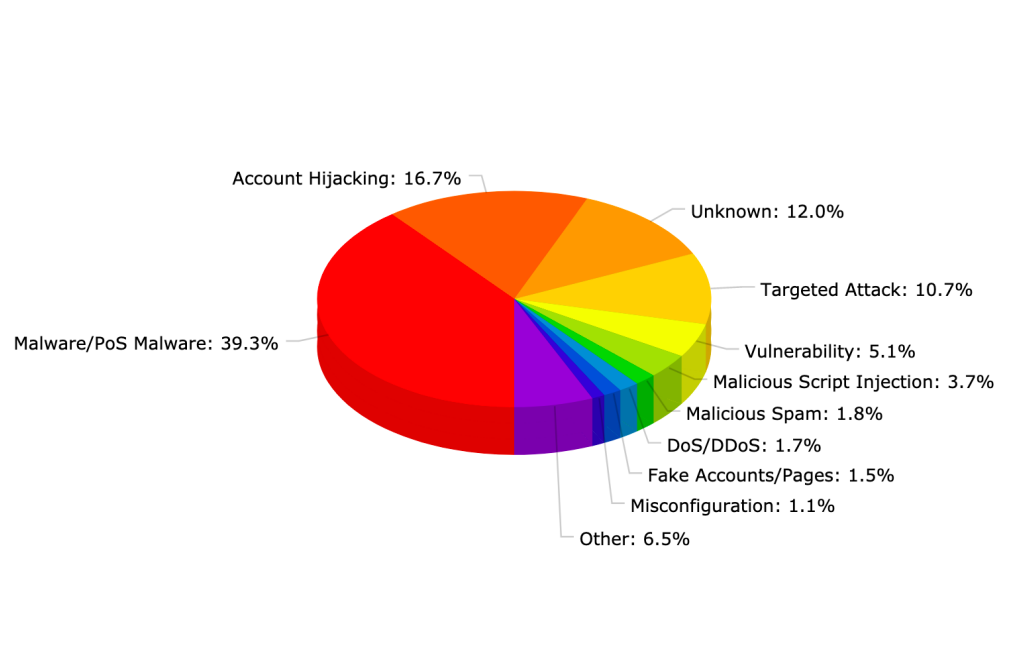

Principales ataques y sectores

Las siguientes estadísticas de ciberseguridad ofrecen información sobre la creciente amenaza que representa la información citada anteriormente, los riesgos clave que enfrentan las organizaciones y pymes:

- Estadísticas y tendencias del phishing: el phishing y otras formas de ingeniería social, con ciberdelincuentes dirigidos a los errores humanos, sigue siendo un método de ataque probado que vemos día a día. Según el FBI, a partir de 2020, el phishing es, con mucho, el ataque más común realizado por los ciberdelincuentes. En 2020, los factores clave para el phishing y el fraude fueron el COVID-19, el trabajo remoto. En 2020, se crearon 6,95 millones de nuevas páginas de phishing y estafas, con la mayor cantidad de sitios nuevos de phishing. No queremos dejar de recordaros nuestro articulo para que no conviertan tu web en una tienda de perfumes.

- Estadísticas y tendencias de botnets: los grupos de ciberdelincuentes utilizan botnets para realizar a sus objetivos ataques denegación de servicio distribuidos (DDoS). Eso incluye enviar grandes volúmenes de tráfico de red, robar credenciales a gran escala o espiar a personas y organizaciones. Según las últimas estadísticas, el tráfico de bots representó el 25,6% de todo el tráfico del sitio web en 2020, un 6,2% más que el año anterior.

- Estadísticas y tendencias del fraude en Internet: el enorme aumento en el tráfico y el volumen a través de los canales digitales ha llevado a un aumento histórico del fraude en Internet, los delincuentes a menudo utilizan el elevado volumen de datos para ocultar sus actividades. Los expertos estiman que más de 1 billón se perdió a nivel mundial por delitos de fraude en 2020. En 2020 la pandemia aumentó las donaciones en línea en un 20,7%, este aumento en el tráfico brindó cobertura a los estafadores que se escondían detrás de las oleadas de transacciones, por ejemplo, los ataques de ransomware aumentaron en más del 40%. los ataques de malware por correo electrónico aumentaron en un 600% en comparación con 2020, los comercios y pymes vieron cómo las tasas de fraude aumentaron en un 275% en comparación con 2020.

Las empresas que tienen datos confidenciales o información personal son objetivos comunes de los cibercriminales. Los tipos de empresas u organizaciones que son más vulnerables a los ciberataques incluyen:

- Bancos e instituciones financieras: contienen información de tarjetas de crédito, información de cuentas bancarias y datos personales de clientes o clientes.

- Instituciones de atención médica: registros médicos, datos de investigación clínica y registros de pacientes, como números de seguridad social.

- Corporaciones: tienen datos inclusivos propiedad intelectual, estrategias de marketing, bases de datos de clientes y empleados, acuerdos contractuales, presentaciones de clientes y más.

- Educación: investigación académica, registros financieros e información de identificación personal como nombres, direcciones e información de facturación.

Y vosotros, ¿Os sentís identificados con los sectores que más ciberataques reciben? Y si pertenecéis a alguno ¿Realizáis auditorias de seguridad o ejercicios de Pentesting a menudo para verificar vuestra madurez de seguridad? Desde Prestigia Seguridad, nuestros expertos están especializados en test de intrusión, análisis de malware y respuesta a incidentes, no dudes en contactar con nosotros para informarte.