Principales ciberataques en 2022 por sectores empresariales

https://seguridad.prestigia.es/wp-content/uploads/2022/08/ciberataques-sectores-prestigia-seguridad.png 1020 680 Prestigia Prestigia https://seguridad.prestigia.es/wp-content/uploads/2022/08/ciberataques-sectores-prestigia-seguridad.pngLos ciberataques han sido calificados como un riesgo importante a tener en cuenta por los distintos países y se han convertido en la nueva norma en los sectores público y privado. Esta industria continúa creciendo en 2022, y se espera que los ciberataques hacia redes IT y OT se dupliquen para 2025. Además, según el Informe de riesgo global 2020 del Foro Económico Mundial establece que la tasa de detección es tan baja como el 0.05 por ciento a nivel mundial.

Si eres uno de los muchos que tienen una PYME en crecimiento, sabes que el panorama está en constante cambio y 2020 trajo varios cambios. La pandemia afectó a todo tipo de empresas, grandes y pequeñas. En todo caso, la pandemia amplificó los ciberdelitos debido a la incertidumbre en torno al trabajo remoto y cómo proteger tu negocio.

Los ciberataques, que incluyen todo, desde robo o malversación hasta la destrucción de datos, aumentó un 600 % como resultado de la pandemia de COVID-19. Casi todas las industrias han tenido que adoptar nuevas soluciones y obligaron a las empresas a adaptarse rápidamente.

En el mundo cada vez más digital en el que vivimos, todas las organizaciones están en riesgo de ciberataques, pero algunas industrias son más susceptibles que otras. Este artículo explora cinco de las industrias más vulnerables y el tipo de ciber amenazas a las que se enfrentan.

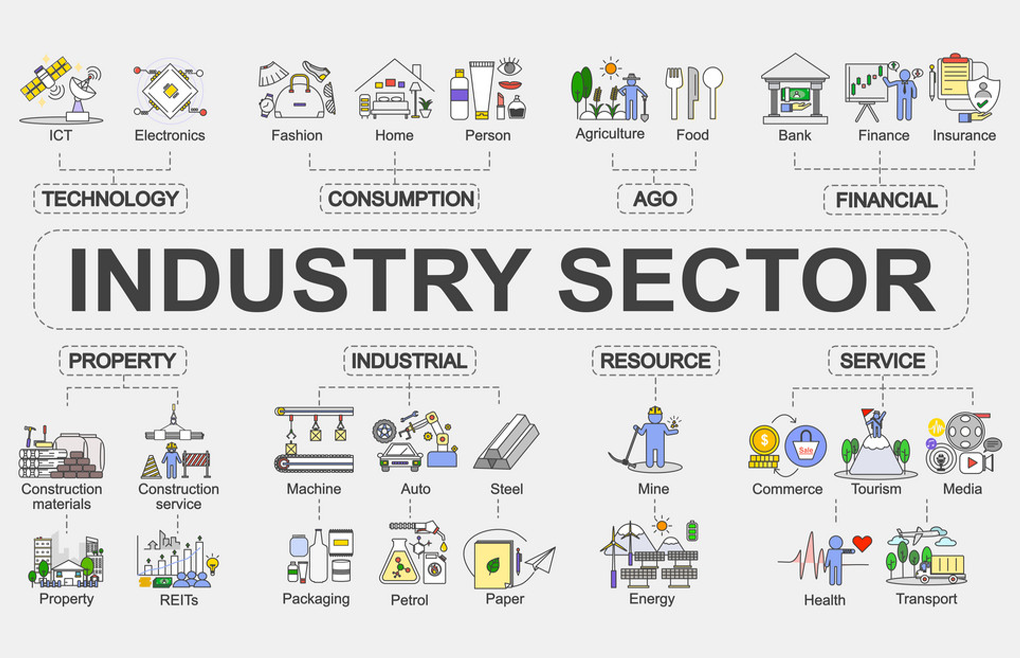

Sectores afectados por ciberataques

Las industrias y gobiernos tuvieron una influencia significativa aquí, os dejamos el listado de los sectores más vulnerables y atacados:

- Gobiernos: Con toda la información altamente confidencial contenida en los registros de las agencias gubernamentales, no sorprende que esta industria sea un objetivo principal para los ataques cibernéticos.

- Medicina: Esta industria intensiva en información es un objetivo frecuente dados sus almacenes de datos de pacientes. Las organizaciones médicas y de atención médica acceden y almacenan registros médicos, que contienen grandes cantidades de información personal y detalles financieros. El ataque de ransomware WannaCry, por ejemplo, devastó las operaciones en el Servicio Nacional de Salud (NHS) de Gran Bretaña y afectó negativamente la atención a los pacientes.

- Bancaria: Esta industria es un objetivo principal por razones obvias. Después de todo, estas organizaciones se ocupan de lo que más quieren los atacantes: dinero e información personal.

- Militar: Las intrusiones en entidades gubernamentales y militares tienden a ser de alto perfil, hechas por grupos de alto nivel, por lo que es poco probable que la presencia de esta industria en este blog te sorprenda.

- Energía: El sector de la energía y los servicios públicos se enfrentan a sus propias preocupaciones particulares. Aunque está altamente regulado y sujeto a estrictas leyes de cumplimiento (como NERC), existe un gran potencial para el hacktivismo y el ciberterrorismo.

Cualquier empresa que posea datos confidenciales está bajo amenaza de ser atacada. El riesgo es especialmente alto si tu empresa pertenece a una de las industrias más vulnerables como hemos indicado anteriormente. Ya sea que se trate de un error humano, un uso indebido de privilegios, vulnerabilidades de terceros o robo de credenciales.

Y vosotros, ¿sois parte de alguno de los sectores indicados anteriormente? Si es asi ¿realizáis auditorias de seguridad a vuestros entornos apoyándoos en compañías especializadas en ciberseguridad? Desde Prestigia Seguridad, nuestros expertos están especializados en test de intrusión, análisis de malware y respuesta a incidentes, no dudes en contactar con nosotros para informarte.