Ataque de ingeniería social, qué es y cómo protegerte

https://seguridad.prestigia.es/wp-content/uploads/2020/10/ingenieria-social-prestigia-seguridad.png 1020 680 Prestigia Prestigia https://seguridad.prestigia.es/wp-content/uploads/2020/10/ingenieria-social-prestigia-seguridad.pngSon las 11 de la mañana y recibes una llamada del servicio técnico de Microsoft. Un amable operador te solicita información sobre si tu equipo informático utiliza un sistema Windows, a lo cual asientes que sí. Seguidamente, este amable operador te comenta que ha recibido una notificación, indicando que tu equipo podría estar en peligro por una potencial infección, contactando contigo para darte soporte, ante esto, te sientes respaldado por una de las mayores compañías de software del mundo ¿Qué podría pasar? Seguidamente, te solicitan datos personales de tu equipo, usuarios, contraseñas, ¿Qué hacemos en este momento? ¿estamos siendo víctimas de un ataque de ingeniería social? ¿Cuáles podrían ser las consecuencias? Y por último, añadiendo otros ejemplos ¿es normal que nuestro banco nos llame solicitándonos algún tipo de PIN o información confidencial? Si te sientes identificado en con las preguntas citadas anteriores, te recomendamos que leas este articulo donde hablamos sobre los ataques de ingeniería social, uno de los variados ataques de hackers que puedes sufrir.

¿Qué es un ataque de ingeniería social?

La ingeniería social es el término utilizado para una amplia gama de actividades ilícitas realizadas a través de la interacción humana, utilizando la manipulación psicológica para engañar a los usuarios para que cometan errores de seguridad o entreguen información confidencial.

Los ataques de ingeniería social ocurren en uno o varios pasos. Un ciber atacante investiga primero a la víctima, cara a recopilar información necesaria, como posibles puntos de entrada y protocolos de seguridad débiles, necesarios para continuar con el ataque. Posteriormente, el atacante contacta para ganarse la confianza de la víctima y proporcionar confianza o estímulos para acciones posteriores que rompan las buenas prácticas de seguridad, como revelar información sensible u otorgar acceso a recursos críticos. En este momento habríamos sido victimas de un ataque de ingeniería social, con la posterior repercusión. Ante esto y cara a informar, os dejamos a continuación una serie de ataques para que podáis estar prevenidos.

Ejemplos de ataques

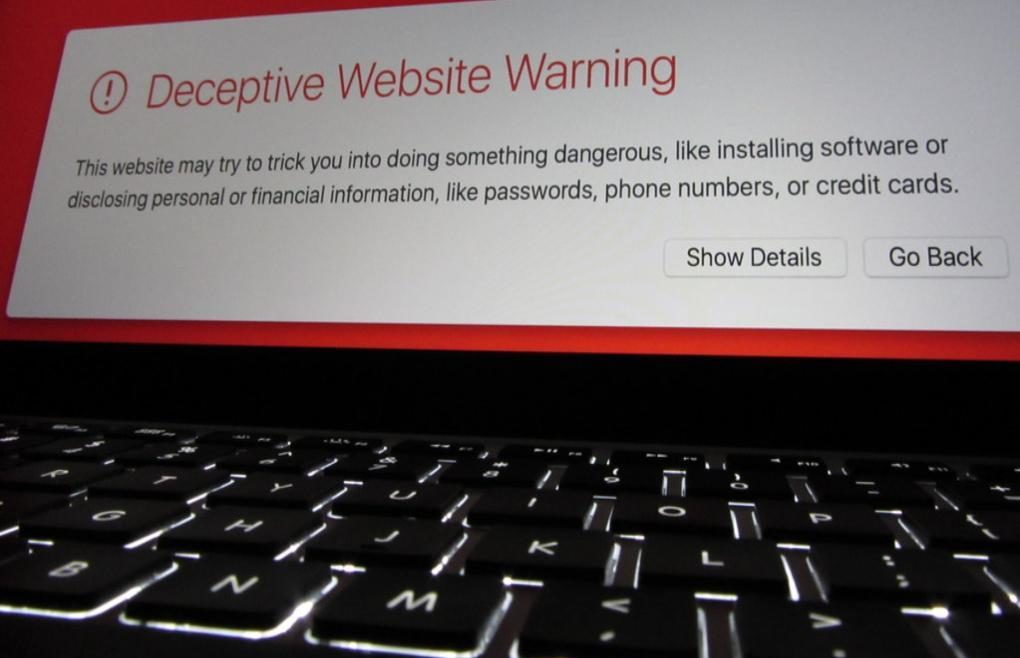

- Phishing: las tácticas incluyen correos electrónicos, sitios web y mensajes de texto engañosos para robar información. En este caso un filtro antiphishing podría ser una gran solución.

- Spear Phishing: el correo electrónico se utiliza para llevar a cabo ataques dirigidos contra personas concretas, empresas, pymes o grandes compañías, aquí recomendamos la lectura sobre los ataques de tipo Advanced Persistent Threat.

- Ataques telefónicos: se engaña a las víctimas haciéndoles creer que un malware está instalado en su equipo para poder robar información del mismo.

- Tailgating: se basa en la confianza humana para brindar al atacante acceso físico a un edificio o área segura.

- Vishing: los mensajes de voz urgentes convencen a las víctimas de que deben actuar con rapidez para protegerse del arresto u otro riesgo.

- Ataque del CEO: otro ejemplo más, donde tras haber obtenido acceso a un correo electrónico de la compañía de un alto cargo, se solicitan transferencias de dinero urgentes a departamentos económicos.

Como protegerte de un ataque de ingeniería social

A continuación, te dejamos una serie de consejos o pautas que podrían ayudar a dar consejos de ciberseguridad básicos, para evitar ser víctimas de este tipo de ataques:

- No abras ningún correo electrónico de fuentes no confiables. Realiza una verificación incluso telefónica con la persona que te envía el correo, si recibes un mensaje de correo electrónico sospechoso de ellos.

- No le des a extraños el beneficio de la duda. Si parece demasiado bueno para ser verdad, probablemente no lo sea.

- Bloquea tu equipo, ya sea portátil o sobremesa siempre que te alejes de tu estación de trabajo.

- Utiliza un antivirus. Ninguna solución antivirus puede defenderte de todas las amenazas que buscan poner en peligro la información que posees, pero pueden ayudar a protegerse contra algunas. Recomendamos nuestro artículo sobre cómo prevenir malware en tu ordenador.

El único hilo común que une estas técnicas de ingeniería social, es el elemento humano. Los ciberdelincuentes saben que aprovechar las emociones humanas es la mejor forma de robar información a los usuarios.

Tradicionalmente, las empresas se han centrado en los aspectos técnicos de la ciberseguridad, pero ahora es el momento de adoptar un enfoque centrado en las personas para la conciencia de la seguridad cibernética, por ello, desde Prestigia Seguridad, aparte de los artículos con este tipo de consejos, tenemos varias formaciones a empresas y compañías sobre ciberseguridad, concienciación, etc, no dudes en contactar con nosotros para informarte.